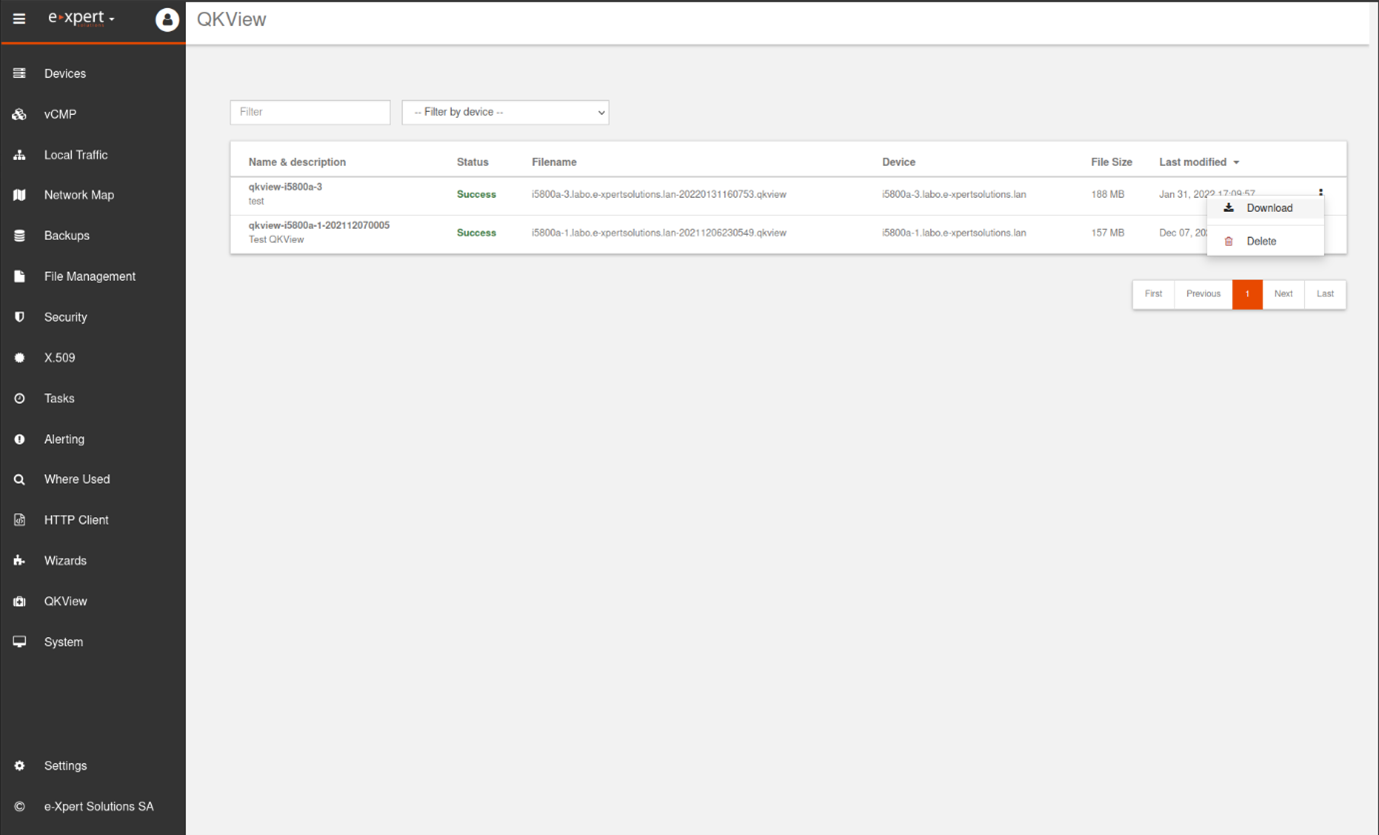

Editor

|

CVE-2021-44228

|

CVE-2021-45046

|

CVE-2021-45105

|

ALTIPEAK / Safewalk

|

Not Vulnerable |

Not Vulnerable |

Not Vulnerable |

BACKBOX

|

Vulnerable

Fix : 6.54.06

Link |

Vulnerable

Fix : 6.54.06

Link |

Vulnerable

Fix : 6.54.06

Link |

BeyondTrust / BOMGAR

|

Not Vulnerable*

Link |

Not Vulnerable*

Link |

Not Vulnerable* |

Broadcom / BLUECOAT

|

Not Vulnerable

Link |

Not Vulnerable

Link |

Not Vulnerable

Link |

CHECKPOINT**

|

Not Vulnerable

Link |

Not Vulnerable

Link |

Not Vulnerable

Link |

CLAVISTER

|

Not Vulnerable*

Link |

Not Vulnerable*

Link |

Not Vulnerable*

Link |

Clearswift Secure Gateway

|

Vulnerable

Fix : v5.4.1

Link |

Vulnerable

Fix : v5.4.1

Link |

Vulnerable

Fix : v5.4.2

Link |

ENTRUST

|

Vulnerable

Fix : Refer to the link

Link |

Vulnerable

Fix : Refer to the link

Link |

Vulnerable

Fix : Refer to the link

Link |

F5**

|

Not Vulnerable

Link |

Not Vulnerable

Link |

Not Vulnerable

Link |

FORCEPOINT DLP

|

Vulnerable

Fix : Workaround provided

Link |

Vulnerable

Fix : Workaround provided

Link |

Not Vulnerable

Link |

FORCEPOINT NGFW

|

Vulnerable

Fix : Workaround provided

Link |

Vulnerable

Fix : Workaround provided

Link |

Not Vulnerable

Link |

FORCEPOINT WEB

|

Vulnerable

Fix : Workaround provided

Link |

Vulnerable

Fix : Workaround provided

Link |

Not Vulnerable

Link |

GUARDICORE

|

Vulnerable

Fix : Workaround provided

Link |

Under investigation |

Under investigation |

IDNOMIC

|

Not Vulnerable |

Not Vulnerable |

Under investigation |

LUMENSION IVANTI

|

Not Vulnerable**

Link |

Not Vulnerable**

Link |

Under investigation |

McAfee ePolicy Orchestrator v5.10 CU11

|

Vulnerable

Fix : ePO 5.10 Update 11 Hotfix 2

Link |

Vulnerable

Fix : ePO 5.10 Update 11 Hotfix 2

Link |

Under investigation |

McAfee Web Gateway

8.2.21-8.2.24

9.2.12-9.2.15

10.2.0-10.2.4

11.0.0-11.0.1

|

Vulnerable

Fix : 8.2.25, 9.2.16 10.2.5 and 11.0.2

Link |

Vulnerable

Fix : 8.2.25, 9.2.16 10.2.5 and 11.0.2

Link |

Vulnerable

Fix : 8.2.25, 9.2.16 10.2.5 and 11.0.2

Link |

McAfee ATD, Web Gateway (other versions), EPO (Other versions), Content security reporter

|

Not Vulnerable

Link |

Not Vulnerable

Link |

Not Vulnerable

Link |

PICUS

|

Not Vulnerable |

Not Vulnerable |

Under investigation |

PROOFPOINT

|

Vulnerable

Fix : 8.19.0

Link |

Vulnerable

Fix : 8.19.0

Link |

Under investigation |

QUALYS

|

Under investigation |

Under investigation |

Under investigation |

Rohde Schwarz – WAF**

|

Vulnerable – Not exploitable

Fix : Workaround provided

Link |

Vulnerable – Not exploitable

Fix : Workaround provided

Link |

Vulnerable – Not exploitable

Fix : Workaround provided

Link |

RSA SecuriID Access

|

Not Vulnerable

Link

Special remark : 8.6 Patch 1 included a third-party update which contains an embedded version of log4j (version 2.11) that is Vulnerable to this attack. However, this component does not support JNDI lookup |

Not Vulnerable

Link

Special remark : 8.6 Patch 1 included a third-party update which contains an embedded version of log4j (version 2.11) that is Vulnerable to this attack. However, this component does not support JNDI lookup |

Not Vulnerable

Link

Special remark : 8.6 Patch 1 included a third-party update which contains an embedded version of log4j (version 2.11) that is Vulnerable to this attack. However, this component does not support JNDI lookup |

RSA SecuriID Identity Router

|

Vulnerable

Fix : v12.12.0.0.17 Link |

Vulnerable

Fix : v12.12.0.0.17 Link |

Vulnerable

Fix : v12.12.0.0.17 Link |

SPLUNK

|

Vulnerable with specific addon

Fix : Refer to the documentation

Link |

Vulnerable with specific addon

Fix : Refer to the documentation

Link |

Vulnerable with specific addon

Fix : Refer to the documentation

Link |

TOTEMO

|

Not Vulnerable |

Not Vulnerable |

Not Vulnerable |

TUFIN Classic

|

Vulnerable

Fix : See documentation.

Link |

Vulnerable

Fix : See documentation.

Link |

Vulnerable

Fix : See documentation.

Link |

TUFIN Aurora

|

Vulnerable

Fix : R21-2 PHF1.1 — WARNING : R21-3 PRC1.0.0, Fix should be available January the 3rd.

Link |

Vulnerable

Fix : R21-2 PHF1.1 — WARNING : R21-3 PRC1.0.0, Fix should be available January the 3rd.

Link |

Vulnerable

Fix : R21-2 PHF1.1 — WARNING : R21-3 PRC1.0.0, Fix should be available January the 3rd.

Link |

WMware Unified Access Gateway

|

Vulnerable

Fix : UAG 2111.1 Link |

Vulnerable

Fix : UAG 2111.1 Link |

Not vulnerable

Link |

VMware Workspace ONE Access Connector

|

Vulnerable

Show link

Link |

Vulnerable

Fix : Show link

Link |

Vulnerable

Fix : Show link

Link |

VMware Workspace ONE UEM Console & Device

|

Not Vulnerable

Link |

Not Vulnerable

Link |

Not vulnerable

Link |

![[ Vulnérabilité Apache Log4J ] Nos produits impactés](https://www.e-xpertsolutions.com/wp-content/uploads/2022/01/BLOG_Feature-img-900-px_log4J.png)