Several security flaws discovered in Exchange

Several security flaws discovered in Exchange

Doit-on s’en inquiéter ? Que doit-on faire ? Comment savoir si vous avez été attaqué ?

Notre expert Michael Molho répond à ces questions et vous conseille !

Doit-on s’en inquiéter ? Que doit-on faire ? Comment savoir si vous avez été attaqué ?

Notre expert Michael Molho répond à ces questions et vous conseille !

Le SOC (Security Operations Center) managé joue un rôle primordial dans la sécurité des systèmes d’information des entreprises. Il permet de détecter des menaces et de déclencher rapidement une réponse appropriée visant à prévenir, contenir et remédier à une menace.

Cette composante se révèle indispensable dans un contexte où les attaques informatiques impactent les systèmes de plus en plus vite et de façon critique (une étude récente de Microsoft donne une moyenne de 45 minutes pour la compromission totale d’un domaine).

L’approche managée du SOC permet de proposer un système déjà opérationnel et éprouvé. Cette approche dispose de plusieurs avantages :

Finalement, le prix d’un SOC managé est généralement bien plus attractif qu’un SOC interne mais c’est surtout un gage de tranquillité, de qualité de service et d’améliorations continues.

Société Suisse basée à Genève avec une expérience reconnue dans la sécurité, e-Xpert Solutions propose un service de SOC managé nommé AT-Defense, s’adressant à tous types de Clients.

Dans sa version minimale, il se base sur des technologies d’EDR (Endpoint Detection & Response) et se différencie avec une couverture plus large: reporting, dashboards, recherches, use cases cloud/EDR, threat intelligence, technique de pièges (honeypots, pièges AD…), veille externe, scans de vulnérabilités etc. Aucun équipement n’est à déployer chez le client.

Dans sa version évoluée, le SOC AT-Defense embarque les journaux de tous les équipements de sécurité et permet une surveillance avec plus de 600 use cases intégrés: détection d’exfiltrations, croisement des journaux collectés, détection d’anomalies, détection d’interception de trafic, de trafic mali-cieux, moteur d’analyse des exécutions etc…

Les alertes générées sont revues par nos analystes avec un contrôle strict à 4 yeux. Le client a également accès à ses alertes ainsi qu’à un portail afin d’effectuer ses propres recherches, consulter ses rapports, ses incidents etc.

Ce service inclut une prestation de réponse aux incidents de sécurité. Pour toute alerte avérée, une réponse est effectuée pour contenir et remédier à la menace le plus tôt possible. e-Xpert Solutions, intégrateur de solutions reconnu, s’appuie également sur ses autres équipes pour accompagner le client dans la mise en place de configurations nécessaires (containment, virtual patching etc…) pour le traitement des incidents.

Un compte-rendu des actions effectuées est ensuite remis, comprenant les recommandations éventuelles (compatible MITRE ATT&CK & NIST).

Enfin, le SOC managé AT-Defense se démarque également par la customisation des dashboards, des rapports ou encore l’ajout d’environ 20 nouveaux cas d’usages chaque mois.

Ce service s’inscrit dans une volonté d’offrir des services managés et une sécurité optimale aux entreprises à des coûts attractifs. La qualité et le sérieux du service AT-Defense seront bientôt attestés par une certification ISO27001. Ces investissements continus permettent à e-Xpert Solutions d’avoir quasiment l’intégralité de ses clients en référence sur ce service managé.

Souvent confrontés à des situations où les équipements ne répondent pas aux attentes, ne communiquent pas entre eux ou qu’aucune solution du marché ne couvre les besoins de sécurité de nos clients : depuis 2015, nous avons misé sur la création d’un pôle de Recherche et Développement pour donner suite aux demandes spécifiques de nos clients.

Nos experts du pôle de recherche et développement vous accompagnent pour comprendre votre besoin et proposer les solutions sur-mesure les mieux adaptées à votre contexte et vos attentes.

Adaptation des solutions à votre image et workflows

Dans la mise en œuvre de solutions de sécurité qui interagissent directement les utilisateurs tels qu’une solution d’authentification forte multi-facteurs, il est parfois nécessaire d’adapter le design et les scripts à l’usage unique du client.

En effet, les modèles standards de page d’authentification fournis de base avec les solutions demandent souvent à être personnalisés pour répondre aux spécificités et processus dédiés des clients.

Dans ce contexte, l’équipe de développement d’e-Xpert Solutions peut prendre en charge cette demande et adapter la solution intégrée sans avoir à faire appel à un développeur externe. L’équipe peut aussi apporter son support et expertise aux développeurs internes du client (ex : page de login avec authentification forte d’un e-Banking, ou en une page d’enregistrement d’un collaborateur).

Adaptation des solutions à votre contexte technique.

Dans d’autres contextes, dans le but de faire communiquer deux solutions entre elles au travers de leurs API respectives, il faut comprendre et mettre en place des scripts spécifiques et respectant les bonnes pratiques de sécurité.

Par nature, certaines solutions de contrôle de sécurité permettent aussi la mise en place de flexibilité et de customisation poussée. L’exemple parfait est illustré par les iRule de F5. Ce sont des fonctions puissantes et flexibles du produit BIG-IP® LTM qui améliorent considérablement votre capacité à personnaliser votre changement de contenu en fonction de vos besoins exacts. L’expertise combinée du pôle R&D et des ingénieurs certifiés sur les solutions F5 permet alors de coder ces « iRules » avec beaucoup de précision. Parmi nos dernières réalisations, nous pouvons citer la mise en place d’une intégration du VPNSSL F5 avec le Firewall Check Point pour automatiser l’assignement des règles Firewall aux clients VPN en fonction de leur appartenance à un groupe Active Directory. Pour ce faire, une iRule à été développée permettant de fournir la correspondance nom d’utilisateur / adresse IP du client VPN au Firewall Check Point pour la sélection automatique des bonnes règles Firewall.

Notre équipe a également développé des services et applications in-house. Ces dernières sont disponibles à la vente pour nos clients.

Les mots de passe peuvent être facilement compromis.

L’authentification multi-facteurs (2FA, pour double facteurs d’authentification ou MFA pour multi-facteurs d’authentification) renforce l’accès lors de la connexion aux applications ou au portail de l’entreprise en exigeant plusieurs formes de vérification. Elle démontre l’autorisation d’accès et l’identité de la personne désirant cet accès.

Cette vérification est une mesure de sécurité supplémentaire qui va prendre en charge à la fois la vérification des facteurs d’authentification et prend en charge la connexion sans mot de passe, Single Sign-On (SSO) à vos applications (sur site, cloud, saas, VPN, VDI).

Accessible en saas, notre solution MFAaas vous permettra de déployer facilement et rapidement vos projets MFA sans vous imposer de nouvelles contraintes et ce, quel que soit le terminal utilisé par vos utilisateurs.

Notre solution offre les caractéristiques suivantes :

Il permet à l’utilisateur de :

Fournissez aux utilisateurs un accès sécurisé et transparent à toutes leurs applications grâce à l’authentification unique à partir de n’importe quel emplacement ou appareil.

La numérisation, la prolifération d’applications, la conteneurisation, le cloud, le mobile et l’IoT ont multiplié la surface d’exposition aux risques de sécurité. De plus, les attaques d’hier ont été remplacées par des attaques avancées en plusieurs étapes qui échappent à la détection par des outils basés sur les signatures.

Pendant ce temps, les initiatives DevOps et de transformation digitale ont bousculé les codes liés à l’infrastructure, exigeants des changements plus rapides et réduisant du même coup les fenêtres de détection des menaces

Face à ces nouveaux défis, les équipes informatiques doivent s’appuyer sur des outils capables de détecter les nouvelles menaces de sécurité moderne, de suivre leur rythme et sophistication.

La définition du SIEM selon Wiki est aisée : Les SIEM (Security Event Information Management, « Gestion de l’information des événements de sécurité ») peuvent se connecter à plusieurs types de sources de données pour collecter, agréger, nettoyer et enrichir vos données avant de les intégrer à vos analyses de sécurité. Les SIEM prennent en entrée les événements collectés du SI, les journaux système des équipements : pare-feux, routeurs, serveurs, bases de données, web proxy… et permettent de prendre en compte différents formats (syslog, Traps SNMP, fichiers plats, OPSEC, formats propriétaires, etc.)

En structurant vos données, le SIEM les rend à la fois plus utiles et plus économiques. Il sait être également évolutif, de sorte que vous n’avez pas à vous préoccuper de la croissance des données.

Your content goes here. Edit or remove this text inline or in the module Content settings. You can also style every aspect of this content in the module Design settings and even apply custom CSS to this text in the module Advanced settings.

Nous pouvons penser que les solutions de sécurité contiennent toutes les informations dont nous avons besoin pour être protégés, mais elles ne contiennent souvent que les choses qu’elles ont détectées – il n’y a pas de contexte « avant et après l’événement » en leur sein.

Ce contexte est généralement vital pour séparer le faux positif de la vraie détection ou l’attaque réelle d’un système simplement mal configuré.

Les attaques système réussies ressemblent rarement à de vraies attaques, sauf avec le recul. Si ce n’était pas le cas, nous pourrions automatiser toutes les défenses de sécurité sans jamais avoir besoin d’employer des analystes humains.

Les attaquants tenteront de supprimer et de falsifier les entrées dans les logs (journal) pour couvrir leurs traces. Disposer d’une source fiable d’informations de vos logs est essentiel pour comprendre les problèmes pouvant survenir en cas d’utilisation abusive du système d’information.

Les logs contiennent les informations dont vous avez besoin pour répondre « Qui nous attaque aujourd’hui? » et « Comment ont-ils eu accès à nos systèmes? »

Le SIEM consiste à regarder ce qui se passe sur votre réseau à travers une lentille plus large que celle qui peut être fournie via une solution de sécurité ou une source d’information :

Aucun de ceux-ci ne peut à lui seul vous dire ce qui se passe pour assurer la continuité de vos processus métier et de votre entreprise… Mais ensemble, ils le peuvent.

Le SIEM n’est essentiellement rien de plus qu’une couche de gestion au-dessus de vos systèmes et contrôles de sécurité existant.

Il connecte et unifie les informations contenues dans vos systèmes existants, leur permettant d’être analysés et corrélés à partir d’une seule interface.

Le SIEM est un exemple parfait du principe informatique «garbage in, garbage out»: le SIEM n’est aussi utile que les informations que vous y mettez.

Plus les informations décrivant votre réseau, vos systèmes et les comportements sont valides, plus le SIEM sera compétent pour vous aider à effectuer des détections, des analyses et des réponses efficaces dans la sécurité de vos opérations.

La collecte de logs est le cœur et l’âme d’un SIEM. Plus il y a de sources qui envoient des informations valides au SIEM, plus le SIEM pourra accomplir des tâches à valeur ajoutée.

Et les logs à eux seuls contiennent rarement les informations nécessaires pour comprendre leur contenu dans le contexte de votre entreprise. Par exemple, avec uniquement les logs, tout ce qu’un analyste voit est «connexion de l’hôte A à l’hôte B.»

Pourtant, pour l’administrateur système, cela devient «un transfert d’activité quotidienne du point de vente aux comptes clients». L’analyste de sécurité a besoin de ces informations pour procéder à une évaluation raisonnée de toute alerte de sécurité impliquant cette connexion.

Pourtant il est difficile pour les analystes de sécurité de se familiariser avec tous les systèmes dont dépend les opérations informatiques de votre entreprise, mais la vraie valeur est dans la corrélation de logs pour obtenir des informations exploitables.

La corrélation est le processus de mise en correspondance des événements de différents systèmes (hosts, périphériques réseau, contrôles de sécurité … tout ce qui envoie des logs au SIEM).

Les événements provenant de différentes sources peuvent être combinés et comparés les uns aux autres pour identifier des modèles de comportement invisibles pour les appareils individuels.

Ils peuvent également être comparés aux informations spécifiques à votre entreprise.

La corrélation vous permet d’automatiser la détection des choses qui ne devraient pas se produire sur votre réseau.

Votre réseau génère de vastes quantités de données de log. L’infrastructure d’une entreprise peut générer des centaines de GB de données en texte brut par mois sans se fatiguer.

Vous ne pouvez pas embaucher suffisamment de personnes pour lire chaque ligne de ces journaux à la recherche des menaces. Soyons sérieux, n’essayez même pas. Même si vous réussissiez, vous vous ennuieriez tellement que vous n’auriez jamais rien repéré, même si c’était juste devant vous.

La corrélation vous permet de localiser les endroits intéressants dans vos logs, et c’est là que les analystes commencent à enquêter. Et ils vont trouver des éléments d’information qui mènent à d’autres informations au fur et à mesure que la piste des preuves est accablante.

Être capable de rechercher cette menace qu’ils soupçonnent dans l’ensemble des logs et savoir où elle réside est l’une des autres fonctions clés d’un SIEM.

Finalement, c’est une bonne chose qu’un SIEM soit une énorme base de données de vos logs.

Ainsi, lorsque vous voyez un produit SIEM qui parle du «nombre d’équipements qu’il prend en charge», il indique le nombre d’équipements à partir desquels il peut analyser les logs.

Décomposer les entrées de log en leurs composants, les normaliser, est-ce qui vous permettra de rechercher dans les logs de plusieurs équipements et de corréler les événements entre eux.

Une fois que nous avons normalisé les journaux dans une table de base de données, nous pouvons effectuer des recherches de type base de données.

C’est ce qui nous permet de faire une corrélation automatisée et faire correspondre les champs entre les événements de log, à travers les périodes et entre les types d’équipements.

Comme avec n’importe quelle base de données, la normalisation des événements permet la création de récapitulatifs de rapport des informations contenues dans les logs. Et présenter des dashboards avec des informations telles que :

Quels comptes d’utilisateurs ont accédé au plus grand nombre d’hôtes distincts au cours du dernier mois? Quel sous-réseau génère le plus grand nombre d’échecs de connexion par jour, en moyenne sur 6 mois?

Pour conclure que vous apporte un SIEM moderne :

Les solutions modernes de gestion des informations et des événements de sécurité (SIEM) vont au-delà de la collecte, de l’analyse et de la normalisation automatiques des journaux. Ils appliquent une corrélation et des analyses avancées pour détecter automatiquement les menaces, évaluer leur gravité et filtrer le bruit pour vous alerter des événements critiques. Ils tirent parti de l’automatisation et de l’intelligence intégrées pour vous protéger, tout en libérant du temps pour vous concentrer sur la correction et la restauration.

Nos clients en parlent: ‘…Notre équipe de sécurité voit plusieurs centaines d’événements de sécurité par jour, et cela consomme beaucoup de temps et d’intéractions avec les autres équipes…’

En plus des logs système, un SIEM examine également les différentes données du SI entreprise (des serveurs au endpoint, en incluant les flux réseau), l’utilisation du cloud et le comportement des utilisateurs. En combinant ces différents aspects de l’activité, vous pouvez obtenir une image complète de ce qui se passe dans votre environnement, comprendre ce qui est normal et utiliser cette base de référence pour identifier automatiquement les écarts pouvant signaler une menace.

Nos clients en parlent: ‘…Les informations réseau vous aident à suivre les attaquants là où ils ne peuvent plus se cacher…’

Les utilisateurs compromis ou malveillants présenteront des comportements différents des autres. Le repérage précoce de ces valeurs aberrantes peut vous aider à éviter les dommages. Pour ce faire, vous devez comprendre ce qui est normal pour les utilisateurs de votre entreprise et utiliser cette base de référence pour identifier les anomalies susceptibles de signaler une menace. Les analyses du comportement des utilisateurs, au travers d’outil de Machine Learning, peuvent être utiles pour faire évoluer la détection des anomalies à l’échelle de l’entreprise. Le SIEM vous aide à découvrir les activités anormales des utilisateurs et vous concentrer sur les utilisateurs à haut risque capables de vous occasionner le plus de dommages.

Nos clients en parlent: ‘…60% des détections d’attaques ont été effectuées par des employés – souvent par inadvertance ou de façon plus rare de manière malveillante…’

Couplé à vos solutions de sécurité, le SIEM vous offre une cartographie, une évaluation de votre sécurité et de l’état de santé du réseau de votre entreprise. Il devrait vous permettre de définir vos actifs, segments de réseau et services cloud les plus sensibles et tirer parti d’analyses robustes qui personnalisent les alertes en fonction des risques dans votre environnement unique. Une solution SIEM permet d’automatiser les processus de détection, de hiérarchisation et d’investigation des menaces.

Nos clients en parlent: ‘…Avant nous avions besoin en moyenne de 191 jours pour détecter une violation. Encore 66 pour la contenir…’

L’écosytème de SIEM devrait offrir des intégrations validées et ‘out-of-the-box’ avec des systèmes d’intervention afin d’accélérer davantage les processus de confinement, d’assainissement et de récupération. Et également avec des solutions complémentaires, telles que les flux de renseignements sur les menaces, les scanners de vulnérabilité, les outils d’orchestration des interventions d’incident et les systèmes de gestion de cas, entre autres choses. Un écosystème intégré aux applications tierces peut vous aider à rester à jour et à réagir rapidement aux nouvelles menaces. Plus il y a d’intégrations ‘out-of-the-box’, moins il faut d’heures-personnes pour booster la valeur de votre SIEM.

Nos clients en parlent:‘..En moyenne notre entreprise utilise des dizaines de produits de sécurité pour sécuriser nos données, nos applications, nos utilisateurs… tout ce qui est notre patrimoine entreprise,…Et tous ces produits de sécurité ont besoin de travailler ensemble…’

Les solutions d’automatisation et d’orchestration ne sont pas qu’à l’usage du monde de la Cyber Défense ; en effet, vos adversaires (hackers) vous attaquent constamment à l’aide d’outils automatisés (scanner de vulnérabilités, scanners de ports, …)

Leur objectif primaire est simple : tester en masse les failles et vulnérabilités exploitables des services exposés sur Internet. Prenons exemples des quelques « Common Vulnerabilities and Exposures » (CVE) qui ont récemment faites parler d’elles :

Premièrement, saviez-vous que vos équipements de contrôle de sécurité (Fortinet, Citrix, F5 …) avaient une ou plusieurs vulnérabilités rendues publiques, et dont la protection pour laquelle vous avez investi de l’argent et du temps de configuration pouvait s’en trouver compromise ?

Enfin, comme les menaces avancées combinent des techniques sophistiquées et introduisent constamment de nouvelles variantes pour échapper aux défenses, comment vous assurez-vous que votre organisation résistera au dernier scénario d’attaque avancé (cf MITRE ATT&CK Framework) ?

Pour faire face à un grand nombre de menaces en évolution rapide, il faut donc une nouvelle approche de la validation des contrôles de sécurité en place pour s’assurer de l’efficacité de leur protection.

e-Xpert Solutions SA met donc à disposition son nouveau service de sécurité managé « Security Control Audit » (SCA), bâtit sur l’expertise des analystes de sécurité du SoC « AT-Defense » et la solution « Continuous Adversary Simulation Platform » de PICUS Security.

Contrairement aux scanners de vulnérabilités, la plate-forme lance des cyber-attaques en simulant à la fois les systèmes victimes et attaquants au sein des réseaux de production. Cela permet d’évaluer en permanence l’efficacité de la configuration des contrôles de sécurité, sans nuire aux applications métier.

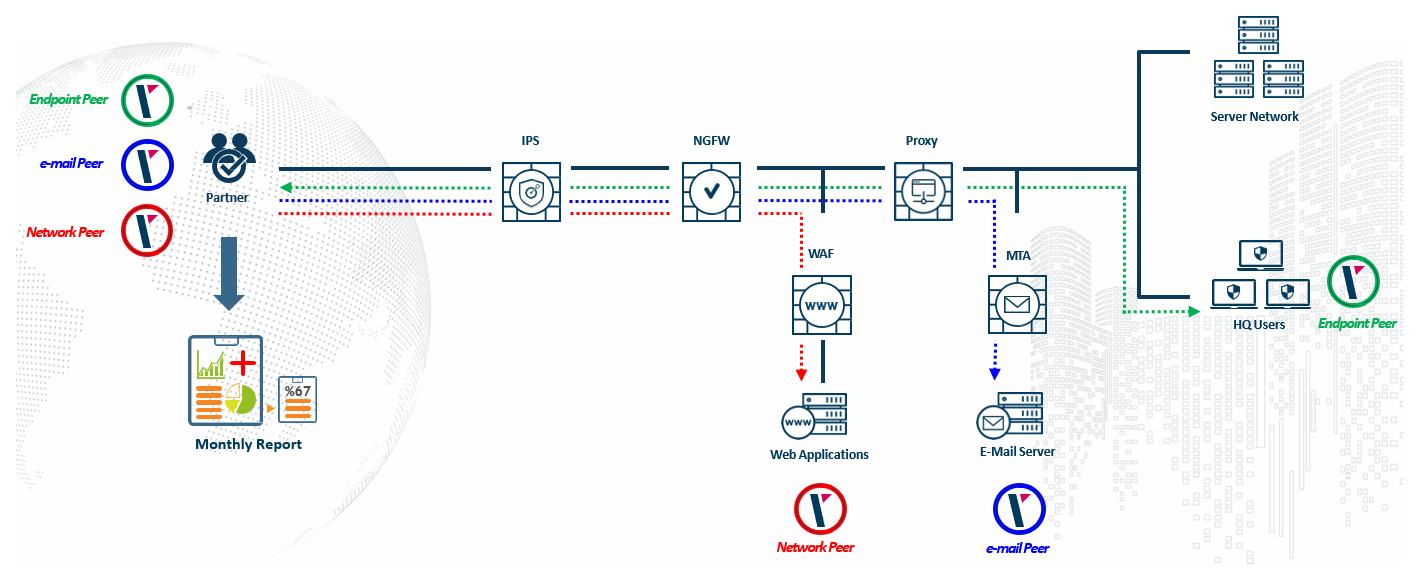

Trois sondes victimes sont incluses dans le service de base:

Pour attaquer la sonde victime (de couleur rouge) hébergée dans la DMZ, l’attaque passera par exemple au travers d’un pare-feu d’application Web (WAF), IPS, proxy … L’objectif est ici de tester si le WAF stoppe bien les attaques à destination des services publiés sur Internet et hébergés dans la DMZ.

la sonde e-mail va utiliser une boite aux lettre email générique. Cette mailbox e est en générale protégée par à une solution de sécurité de messagerie (MTA). Cette sonde recevra des e-mails contenant des pièces-jointes malicieuses ainsi que des liens d’attaque de phishing. L’objectif est de tester ici si le contrôle de sécurité MTA bloque bien ces attaques. EndPoint: la sonde EndPoint dit être installée sur un poste de travail type de l’entreprise sous la forme d’un agent léger. Elle va tenter de récupérer du contenu malicieux au travers de votre Proxy Web et/ou Firewall Next Generation avec IPS et ou Sandboxing. Le premier but ici est de tester l’efficacité du contrôle de sécurité Proxy Web et ou NGFW à bloquer les contenus malicieux. Si un contenu malicieux venait à descendre sur le poste de travail, alors le second but est de tester si la solution de sécurité embarqué sur le poste de travail (ex : NG Antvirus) permet de réellement de stopper l’attaque au moment de son exécution.

est en générale protégée par à une solution de sécurité de messagerie (MTA). Cette sonde recevra des e-mails contenant des pièces-jointes malicieuses ainsi que des liens d’attaque de phishing. L’objectif est de tester ici si le contrôle de sécurité MTA bloque bien ces attaques.

la sonde EndPoint dit être installée sur un poste de travail type de l’entreprise sous la forme d’un agent léger. Elle va tenter de récupérer du contenu malicieux au travers de votre Proxy Web et/ou Firewall Next Generation avec IPS et ou Sandboxing. Le premier but ici est de tester l’efficacité du contrôle de sécurité Proxy Web et ou NGFW à bloquer les contenus malicieux. Si un contenu malicieux venait à descendre sur le poste de travail, alors le second but est de tester si la solution de sécurité embarqué sur le poste de travail (ex : NG Antvirus) permet de réellement de stopper l’attaque au moment de son exécution.

Si l’élément de control de sécurité (WAF, NGFW, NG Antivirus, MTA) ne bloque pas l’attaque, c’est la preuve qu’il faut apporter des adaptations pour remédier à la faiblesse du control de sécurité. e-Xpert Solutions fournira donc un rapport détaillé de la posture de sécurité de chacun des élément contrôlés, accompagné des recommandations d’atténuation dans le cadre du reporting.

e-Xpert Solution a développé deux offres : l’une permet de réaliser un audit ponctuel une à plusieurs fois par année, l’autre de bénéficier d’un service mensuel récurent avec un alerting hebdomadaire en cas d’anomalies détectées. Par exemple, lorsqu’un changement aurait impliqué une diminution des indicateurs de niveau de sécurité.