Release Notes – Device Manager

Release Notes – Device Manager

Version : v.2.2.0

Release Date : 31.01.2022

Dans cette version, nous introduisons de nouvelles fonctionnalités telles que la gestion des QKViews et des data groups, ainsi que des améliorations sur les iRules. Le menu des devices a été peaufiné visuellement et nous avons amélioré les performances des menus « Local Traffic » et « Where Used ».

Nouvelles Fonctionnalités

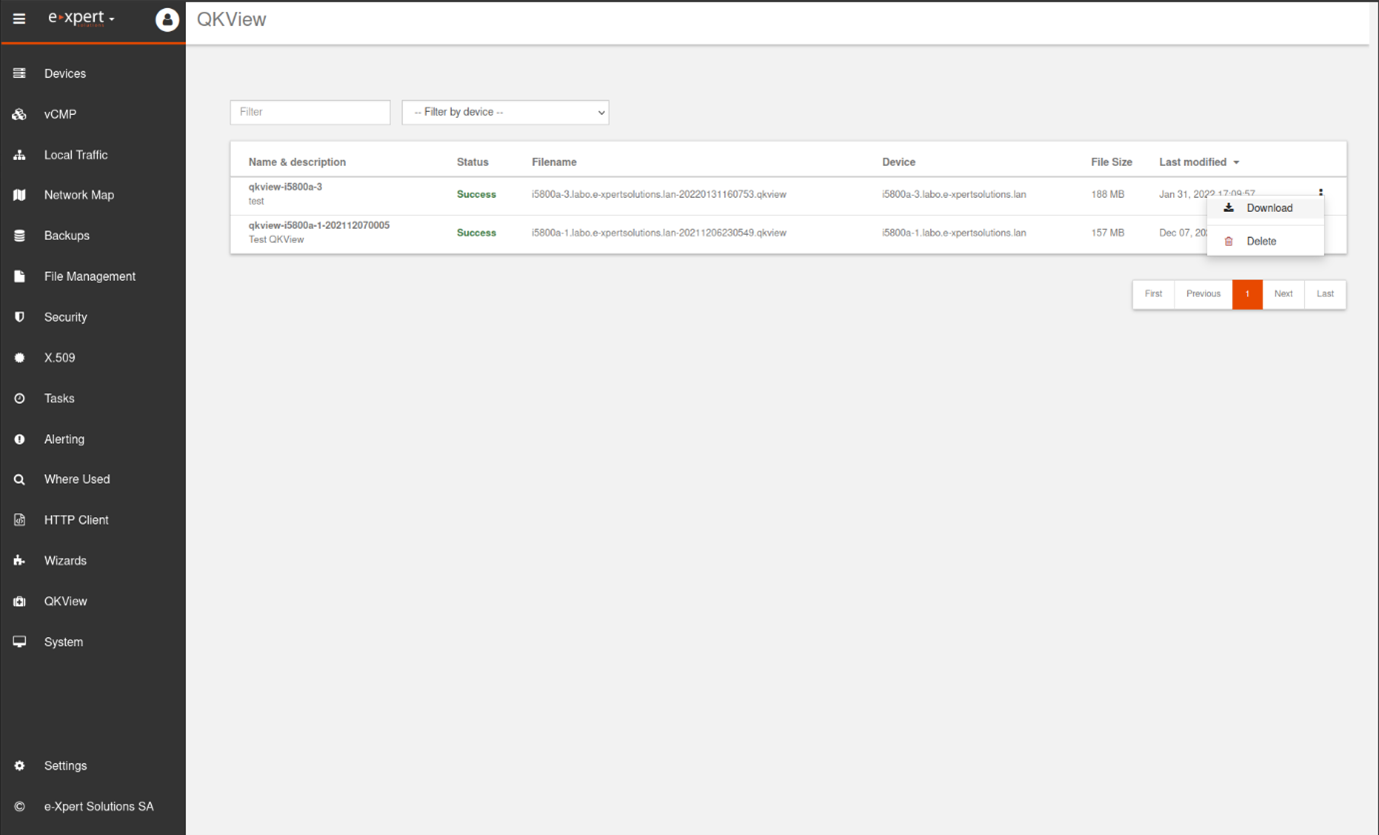

QKViews

Les QKViews sont nécessaires lorsqu’il s’agit de résoudre un problème d’un device F5. C’est pourquoi, ils peuvent maintenant être facilement générés directement à partir de la vue « Devices ». Après avoir déclenché la création du qkview, il apparaîtra dans un tableau avec le statut, la taille et la date de création. Selon la taille, le processus de génération peut prendre quelques minutes. Lorsque l’état passe à « Success », il est possible de télécharger le fichier qkview.

En arrière-plan, le fichier est d’abord créé sur un device F5, puis téléchargé sur le stockage local du « Device Manager » et enfin supprimé du device F5.

Data groups

Les data groups sont situés dans le menu « Local Traffic » dans un nouvel onglet. À partir de cet onglet, nous pouvons facilement afficher et gérer les data groups. Pour l’instant, seuls les data groups « internes » sont pris en charge.

Comme les autres objets Local Traffic, ils sont organisés dans un tableau qui permet la recherche et le filtrage. Il est possible d’ajouter un nouvel objet data group ainsi que d’afficher, de modifier et de supprimer ceux qui existent déjà.

iRules

La vue iRules a été améliorée en permettant plus d’opérations sur les iRules existantes et la possibilité d’en créer de nouvelles. Désormais, vous pouvez également les modifier ou les supprimer facilement.

L’historique des modifications est conservé et, si nécessaire, l’iRule peut être restaurée à l’une des versions précédentes. Pour que tout reste propre et net, les anciennes versions qui ne sont plus nécessaires peuvent être supprimées. Il est important de noter que tous les changements qui se produisent à partir du Device Manager sont toujours conservés, mais cela n’est pas garanti avec des changements provenant d’ailleurs. Les iRules sont récupérées périodiquement et si plusieurs éditions se produisent entre cette période, seule la dernière sera visible dans l’historique.

La dernière amélioration sur les iRules est la prise en charge des tags dans l’action « Send to… » pour permettre l’envoi de l’iRule dans un ensemble de device F5.

Améliorations

Devices

Le menu « Devices » a reçu quelques améliorations :

- Les alertes de sécurité peuvent être triées et filtrées,

- La date dans la cellule « Backed up » est bien formatée,

- Le petit bug qui provoquait l’affichage d’un statut erroné du device est maintenant corrigé.

Tâches

Lorsqu’un iscript est exécuté à partir d’une tâche, ses journaux sont désormais imprimés à la fois dans les logs d’exécution des tâches et dans les logs des applications. Avant, ils n’étaient imprimés que dans les logs applicatifs. Grâce à ce changement, il est maintenant plus facile de trouver le problème en cas d’échec de l’iscript.

Performance

Nous avons remarqué que pour de nombreux devices avec un grand nombre d’objets LTM, le menu Local Traffic peut devenir lent. Pour améliorer l’expérience utilisateur et économiser certaines ressources, nous avons amélioré la pagination et cessé de charger les données qui ne sont pas directement visibles dans les tableaux. Seule la visualisation des détails d’objets spécifiques récupère des informations complètes – par exemple, seule une liste d’iRules contenant des noms, des noms de devices et des partitions est récupérée et après avoir cliqué sur « afficher » ou « modifier », son code et son historique sont récupérés.

Une autre amélioration des performances se trouve dans le menu « Where Used ». Ici, les requêtes sont déclenchées de manière asynchrone pour chaque appareil. Pour éviter de surcharger à la fois le côté serveur de l’application et un navigateur, en déclenchant trop de requêtes à la fois, elles sont mises en file d’attente et seules quelques-unes d’entre elles peuvent s’exécuter simultanément.

Correctifs

- Dans le menu « Where used » les résultats sont parfois erronés

- Les politiques ASM étaient parfois écrasées, ce qui faisait que seules celles du dernier device étaient visibles

- Problème de navigation dans les onglets pour les utilisateurs sans autorisations complètes.

![[ Bulletin Sécurité ] Multiples vulnérabilités Apache Log4J – DEV](https://www.e-xpertsolutions.com/wp-content/uploads/2022/01/BLOG_Feature-img-900-px_log4J.png)