The application firewall, a must in managed mode!

The application firewall, a must in managed mode!

Les dernières années ont vu une augmentation significative du développement d’applications web au détriment des applications natives.

Les avantages sont multiples. Côté utilisateur, la tâche est facilitée par le fait que les applications soient accessibles depuis n’importe où, n’importe quel périphérique et ce, sans nécessiter l’installation de logiciels spécifiques ou de clients lourds pour pouvoir être utilisées. Côté administrateur, plus besoin de maintenir à jour les versions de ces clients lourds ni de se soucier des prérequis système nécessaires sur les postes clients. Au final, cela se traduit par un cycle de vie de l’application simplifié et moins couteux.

Mais qu’en est-il au niveau de la sécurité intrinsèque à ces applications ? Nombre de ces applications, auparavant accessibles uniquement depuis le réseau interne de l’entreprise ou à travers un VPN, sont maintenant disponibles également depuis internet et depuis des périphériques non-maitrisés. Ceci les rend plus sensibles à d’éventuelles failles de sécurité et susceptibles de devenir la cible de pirates.

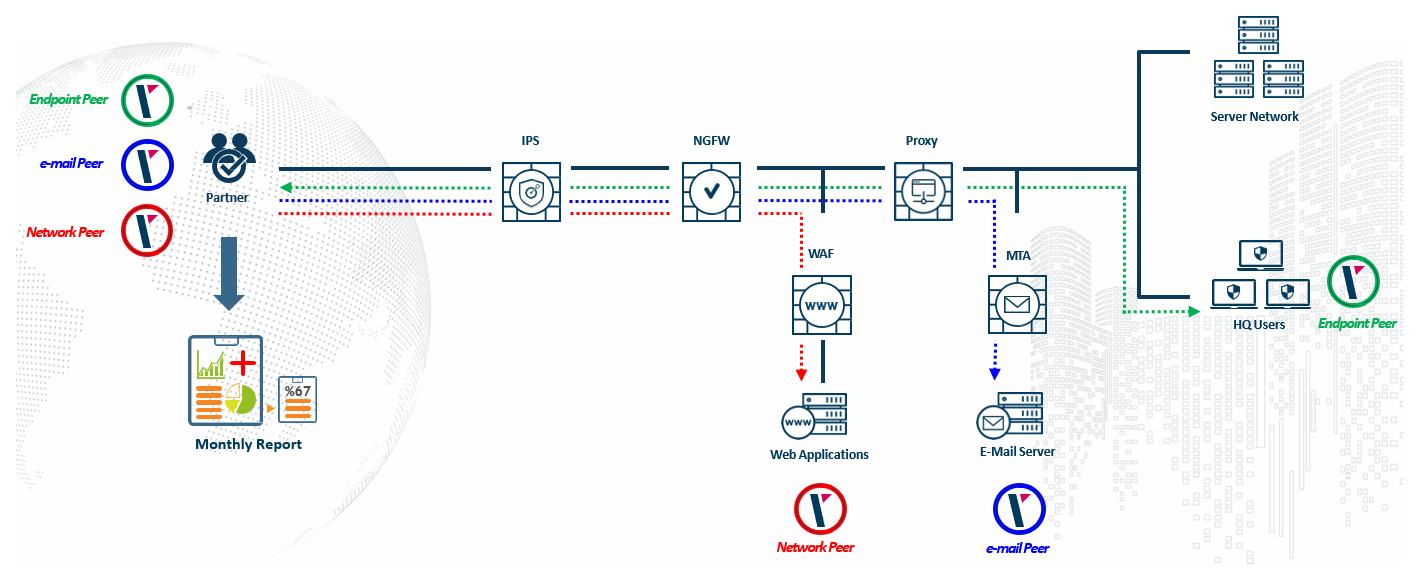

Qu’elles soient déployées “on-premises”, dans un cloud privé, public ou mises à disposition via un service Saas, il convient d’en protéger l’accès par la mise en place d’un firewall applicatif, Web Application Firewall ou WAF, qui au même titre que les applications qu’il protège, pourra également être hébergé ou fourni sous différentes formes.

Les compétences requises

Certains acteurs du marché promettent des firewalls applicatifs qui peuvent presque fonctionner tout seuls et sans besoin préalable de compétences en cybersécurité, notamment grâce au machine learning, l’intelligence artificielle ou plus simplement, l’utilisation de politiques de filtrage simplifies basées sur des standards tels que OWASP 10.

Mais la réalité est tout autre. Ceux ayant tenté de mettre en place de genre de solutions se sont heurtés à des problèmes bien plus complexes que celui de définir une politique de filtrage initiale.

Sans une personnalisation adéquate des politiques de sécurité, il y aura 2 possibilités ; soit le niveau de filtrage ne sera pas optimal, trop faible et donc potentiellement trop vulnérable face à des attaquants de plus en plus expérimentés ; soit dans le cas d’un filtrage trop restrictif, l’impact sur les utilisateurs sera trop important, risquant ainsi de mettre en péril le bon fonctionnement des applications. Comme on le sait dans tout projet de cybersécurité, l’adhérence des utilisateurs est extrêmement importante et il convient donc de trouver un juste milieu entre ces 2 extrêmes.

Certes, les outils de machine learning peuvent aider, par exemple à construire une politique de filtrage basée sur des recommandations en fonction du trafic web passé mais cela ne remplacera jamais les connaissances et le bon sens d’ingénieurs compétents et connaissant le fonctionnement des applications à protéger.

Compétences en programmation, réseau et la connaissance de l’application et des différents types d’attaques (Injection SQL et injection de code, Verb tampering, Cross-Site Scripting, session hijacking, brute force, etc) et une maitrise sans faille des architectures, langages et protocoles web, notamment HTTP, XML ou AJAX sont autant de caractéristiques indispensables.

On comprend aisément que les compétences nécessaires pour gérer une telle technologie de manière efficace sont rarement concentrées à l’intérieur d’une entreprise, et encore moins au sein d’une même équipe. Généralement l’interaction entre les équipes applicatives, réseau et sécurité est nécessaire, mais souvent la coopération entre les différents intervenants est laborieuse, chacun souhaitant garder uniquement la responsabilité sur la partie qui lui incombe à l’origine, l’efficacité dans la gestion du service s’en ressent donc fortement.

Notre service Managed WAF

Au vu de l’expérience acquise lors des nombreux projets implémentés au cours des dernières années et afin de répondre à cette problématique, e-Xpert Solutions a mis sur pied un service managé afin de fournir à ses clients une approche clé en main pour la gestion de leur WAF.

Nos ingénieurs prennent en charge les diverses étapes du cycle de vie d’un projet WAF, dont voici un extrait non-exhaustif :

- Analyse des applications à protéger (technologies, langages, services mis à disposition, etc)

- Définition d’une politique de filtrage initiale offrant un bon niveau de protection

- Intégration dans les processus d’automatisation pour le déploiement de nouvelles applications

- Application en mode non disruptif

- Apprentissage du trafic de production

- Personnalisation et fine-tuning de la politique

- Intégration dans les processus de change management et réponse à incident du client

- Mise en place en mode bloquant

- Prise en charge des incidents, de l’analyse à la remédiation, en 24/7 si nécessaire et avec un niveau de SLA élevé

- Mise à disposition d’un reporting temps réel avec une présentation mensuelle ou trimestrielle

- Suivi des politiques déployées tout au long du cycle de vie des applications afin de s’inscrire dans un processus d’amélioration continue

- Monitoring de l’état de santé des plateformes WAF sous-jacentes

Côté commercial, une approche pragmatique, basée sur le nombre d’applications à protéger est proposée, ceci afin de répondre tant aux grands clients qu’à ceux plus modestes ou ne souhaitant protéger qu’une portion de leurs applications.

N’hésitez pas à solliciter vos contacts usuels pour découvrir comment le service pourrait s’appliquer dans votre contexte et ainsi décharger vos équipes opérationnelles.